À propos

En fin de BUT Réseaux & Télécommunications parcours Cybersécurité, je prépare une poursuite d’études en mastère Cybersécurité à la rentrée 2026. Je recherche une alternance au sein d’une équipe SSI pour contribuer à la gestion de la sécurité, à la conformité et à la protection du système d’information. Autonome, curieux et doté d’un fort sens des responsabilités, je m’investis pleinement dans chaque projet pour progresser et apporter une réelle valeur ajoutée à l’équipe.

Compétences

Configuration Cisco (Routage, VLAN, ACL)

Linux (Debian, Ubuntu Server)

Windows Server / Active Directory / Entra ID

VLAN • DHCP • DNS • NAT

Supervision & Monitoring (Zabbix)

Virtualisation (VMware ESXi, Hyper-V)

Maintenance & dépannage réseau

Gestion des utilisateurs & ressources

Mise en places de bonnes pratiques

Gestion des accès & politiques de sécurité

Mise en place de sauvegarde & restauration de données

Analyse réseau & supervision de la sécurité

Packet Tracer / GNS3 / Wireshark

Bash / PowerShell

Cloud & services Microsoft 365 (Exchange, SharePoint, Entra)

Réalisation de documentations technique

Gestion de projet & communication

Travail en équipe & autonomie

Adaptabilité & veille technologique

CV

Expériences

-

Technicien informatique • Mairie d’Esvres 2024 — Aujourd’hui

- Support utilisateurs, gestion & maintenance du parc (postes, imprimantes, réseau).

- Supervision et alerting avec Zabbix.

- Sécurisation & administration (droits, MAJ, bonnes pratiques, Authenticator, gestionnaire de mots de passe).

-

Auxiliaire été • Banque Populaire Été 2023 & 2024

- Accueil & accompagnement clients, traitements administratifs.

- Manipulation de données sensibles et gestion sécurisée des flux monétaires pro.

-

Stagiaire développement web • ADFIELD Févr. 2020

- Front-end, création de charte graphique, maintenance & optimisations.

Formation

Réseaux, systèmes, sécurité, services (VLAN, DHCP, DNS, NAT, SSH), supervision, projets.

Spécialités : Mathématiques, NSI, SVT.

Atouts

- Curiosité, autonomie et communication claire.

- Esprit d’équipe et sens du service.

- Rigueur et sensibilisation aux bonnes pratiques de sécurité.

Projets

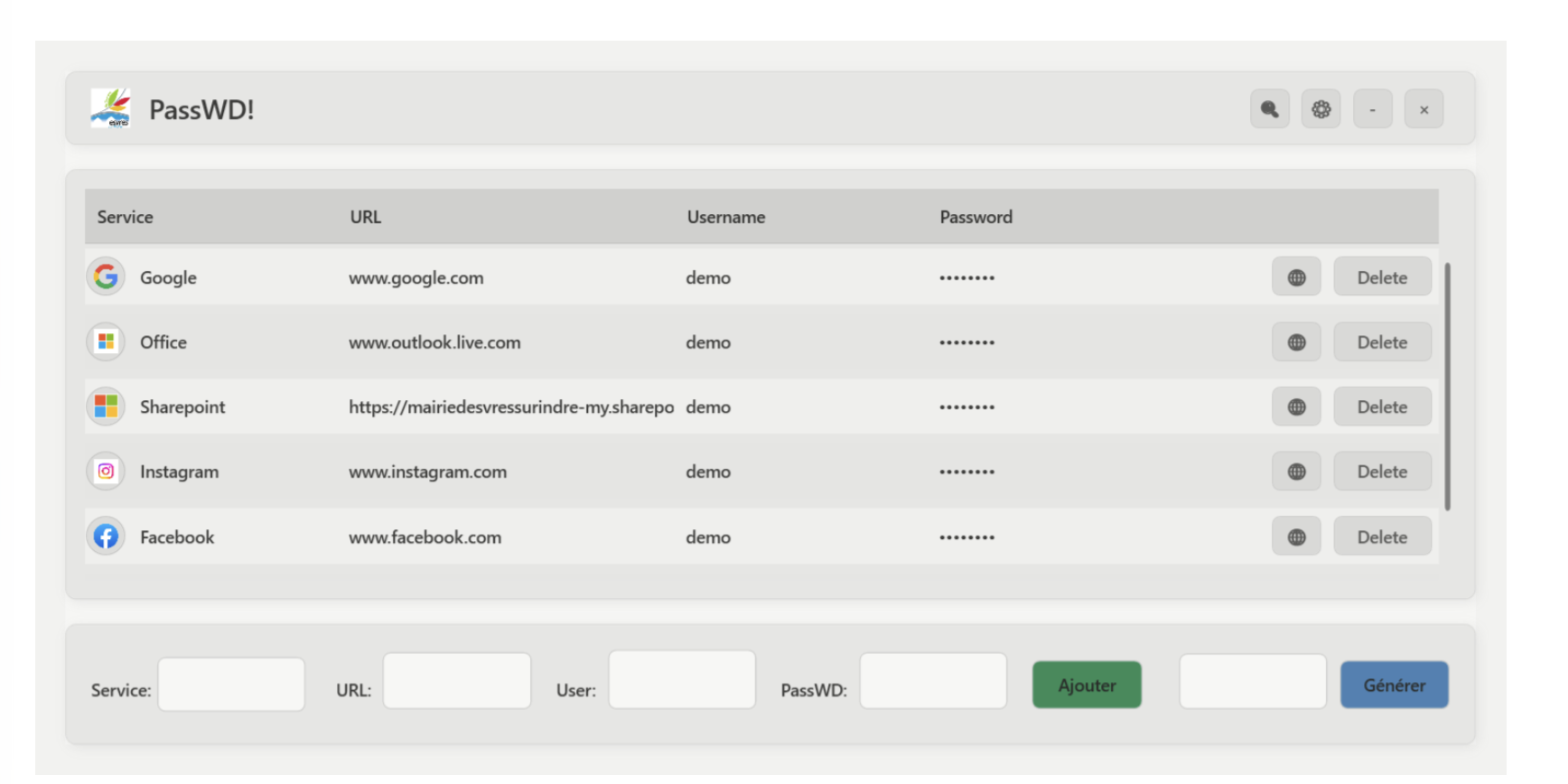

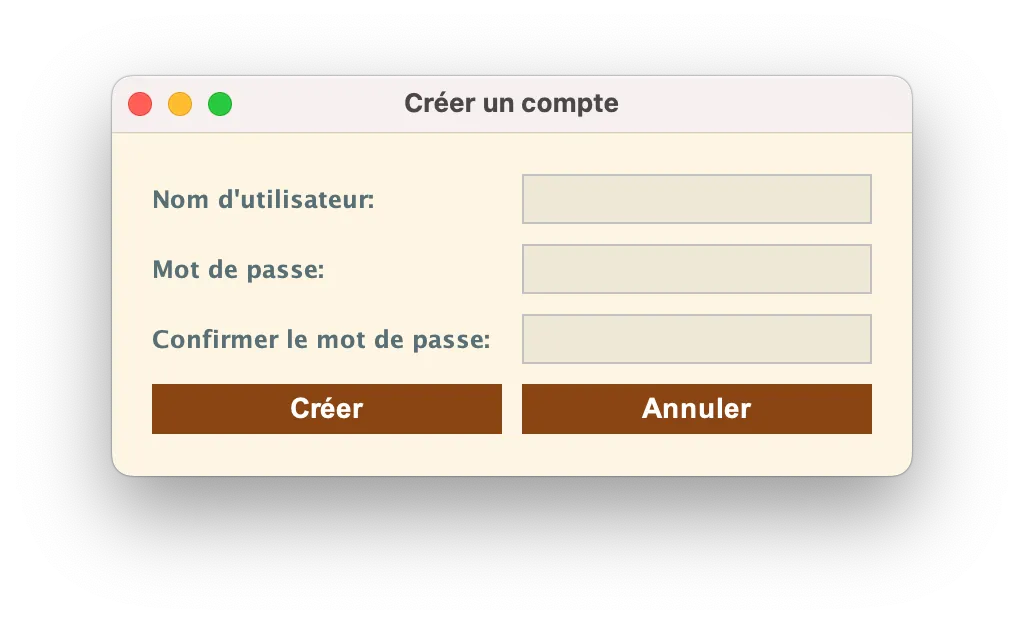

Gestionnaire de mots de passe (C# / WPF)

Application locale chiffrée pour stocker et gérer les mots de passe.

SAE 302 – Développer des applications communicantes

Application de communication chiffrée en Java

Migration ESX → SharePoint

Plan de migration d'une infrastructure physique vers Microsoft Entra.